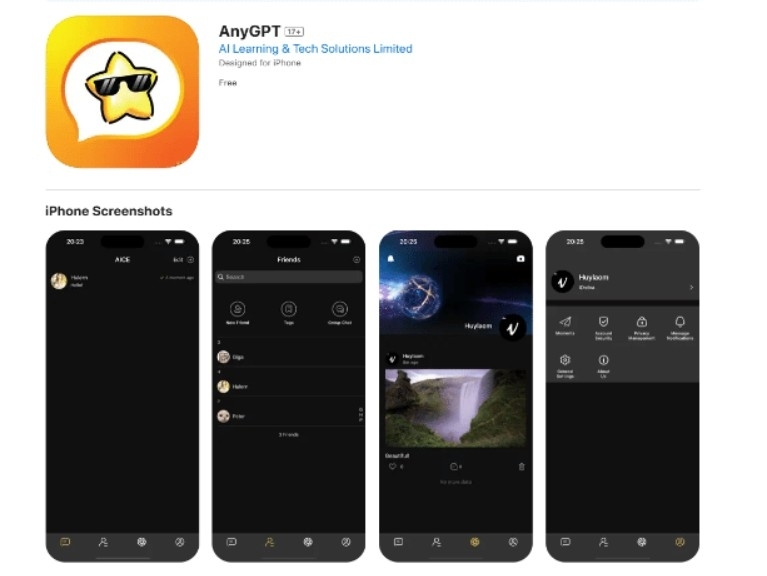

카스퍼스키 위협 리서치 센터가 2024년 3월부터 앱스토어와 구글 플레이에서 활동 중인 데이터 탈취 트로이 목마 ‘스파크캣(SparkCat)’을 발견했다. 이는 광학 문자 인식(OCR) 기능을 악용한 악성코드가 앱스토어에서 발견된 최초 사례다. 스파크캣은 구글 ‘ML Kit’ 라이브러리 기반 OCR 플러그인을 이용해 이미지 갤러리를 스캔하고, 암호화폐 지갑의 복구 문구(Recovery Phrase)를 포함한 스크린샷을 탈취한다. 비밀번호 등 다른 민감한 데이터도 추출할 수 있다. 카스퍼스키는 해당 악성 애플리케이션을 구글 및 애플에 보고했다.

스파크캣은 감염된 정상 애플리케이션과 미끼 애플리케이션(Lure App)을 통해 확산된다. 감염된 앱 유형은 메신저, AI 비서, 음식 배달, 암호화폐 관련 앱 등 다양하다. 일부 앱은 공식 플랫폼에서 제공되며, 비공식 출처에서도 유포되고 있다. 현재 구글 플레이에서 감염된 앱들은 24만 2천 회 이상 다운로드됐다.

이 악성코드는 아랍에미리트(UAE), 유럽, 아시아 사용자를 주요 표적으로 삼고 있다. 스파크캣은 이미지 갤러리를 스캔하며 중국어, 일본어, 한국어, 영어, 체코어, 프랑스어, 이탈리아어, 폴란드어, 포르투갈어 등 다국어 키워드를 검색할 수 있다. 전문가들은 특정 국가에 국한되지 않고 광범위한 피해가 발생할 가능성을 제기했다.

설치 후 특정 조건에서 스마트폰 갤러리 접근 권한을 요청한다. OCR 모듈을 활용해 이미지 속 텍스트를 분석한 후, 특정 키워드가 감지되면 해당 이미지를 공격자에게 전송한다. 해커의 주요 목표는 암호화폐 지갑 복구 문구 확보이며, 이를 통해 피해자의 지갑을 장악하고 자금을 탈취한다. 스크린샷에서 메시지, 비밀번호 등 개인정보도 추출할 수 있다.

세르게이 푸잔 카스퍼스키 악성코드 분석가는 “OCR 기반 트로이 목마가 앱스토어에 침투한 최초 사례”라며 “악성 애플리케이션이 공급망 공격인지 다른 방식으로 유포됐는지는 아직 명확하지 않다”고 밝혔다.

이효은 카스퍼스키 한국지사장은 “스파크캣은 갤러리 내 스크린샷을 분석해 암호화폐 지갑 복구 문구 및 기타 민감한 데이터를 탈취한다”며 “한국을 포함한 여러 지역에서 영향을 미치고 있어 사용자들의 각별한 주의가 필요하다”고 말했다.

카스퍼스키는 안드로이드 버전 악성코드 내에 중국어 주석이 포함된 것을 발견했다. iOS 버전 개발자 홈 디렉토리에서는 ‘qiongwu’, ‘quiwengjing’ 등의 이름이 확인됐다. 공격자가 중국어에 능통할 가능성이 있지만, 특정 사이버 범죄 조직과의 연관성을 입증할 증거는 없다.

최근 사이버 범죄자들은 뉴럴 네트워크(신경망)를 활용한 공격 기술을 적극 도입하고 있다. 스파크캣의 안드로이드 모듈은 ‘ML Kit’ 기반 OCR 플러그인을 복호화 및 실행하여 저장된 이미지의 텍스트를 인식한다. 유사한 기법이 iOS 악성코드에서도 확인됐다.

카스퍼스키는 스파크캣을 HEUR:Trojan.IphoneOS.SparkCat. 및 HEUR:Trojan.AndroidOS.SparkCat.으로 탐지하고 있다. 카스퍼스키는 애플리케이션 즉시 삭제하고 악성 기능이 제거된 업데이트 출시 전까지 사용을 중지해야 한다고 전했다. 암호화폐 지갑 복구 문구 및 민감한 정보가 포함된 스크린샷을 갤러리에 저장하지 말아야 하며, 비밀번호는 카스퍼스키 패스워드 매니저 등 보안 애플리케이션을 활용해야 한다. 또한, 카스퍼스키 프리미엄 등 신뢰할 수 있는 보안 소프트웨어를 사용해 악성코드 감염을 방지해야 한다고 권고했다.

헬로티 구서경 기자 |